本站公告 2020年09月11日 深蓝 21489 阅读 Tag:

4个月前我有发贴说过,有些客服发给用户的DBadmin链接为病毒,请一定要在官方下载。链接地址为:https://slsup.com/post/648.html

而今天有朋友向我反应的则更为奇怪,刚有朋友联系我,称客服发给的的DBADMIN链接正确的情况下,却是一个病毒文件。非常感谢这位“╅堅持到底╅”用户朋友,因为他录有视频,所以问题就很快找到了。

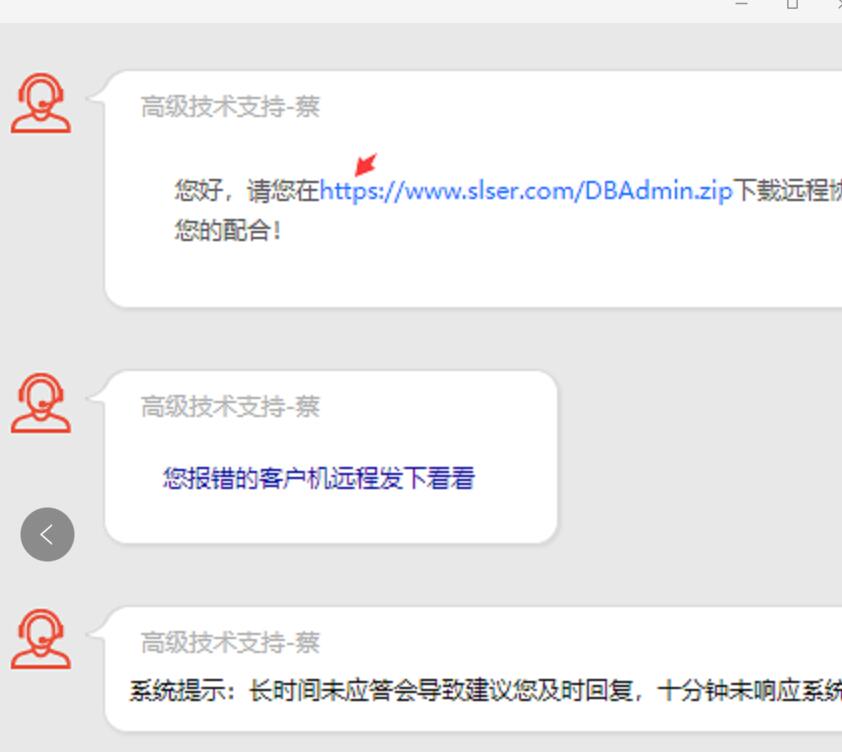

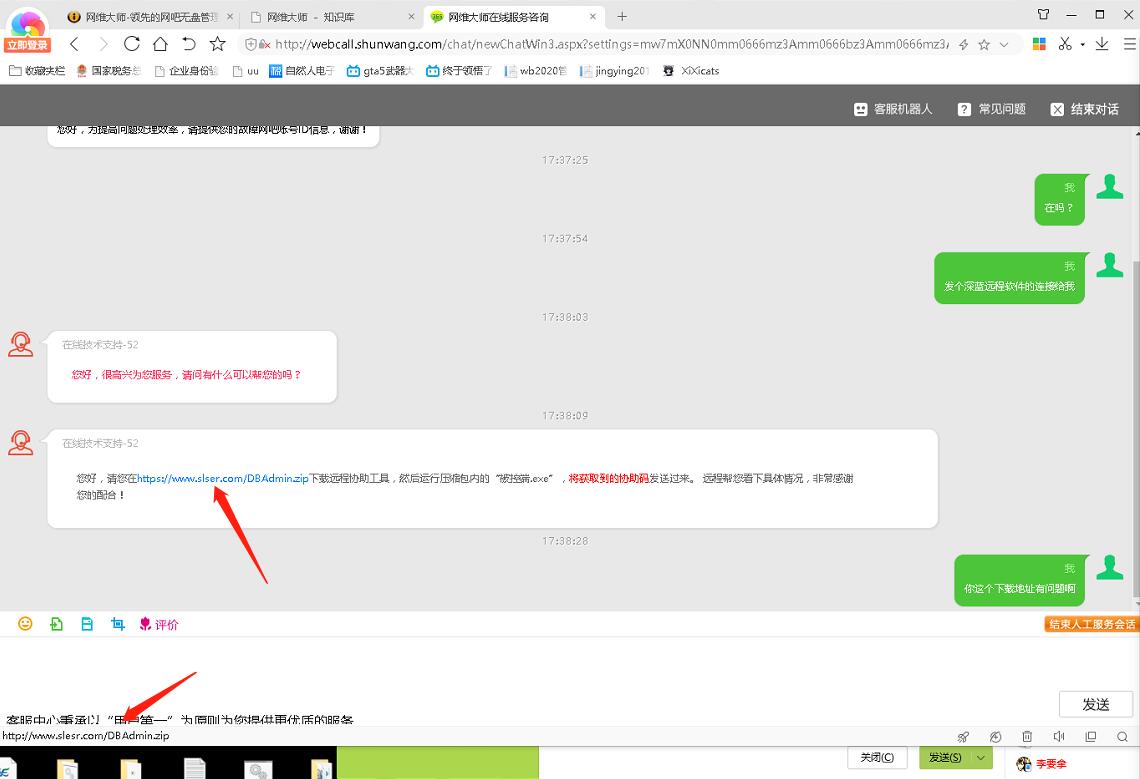

1,有别的朋友给我截图顺网客服系统中的的DBadmin下载链接。从这张图中,我们可以看到表面上来说,这个链接是没有任何问题的。要不是有用户朋友的视频为证,我还真分不清楚这个下载链接有什么问题,一度甚至怀疑我服务器被入侵。

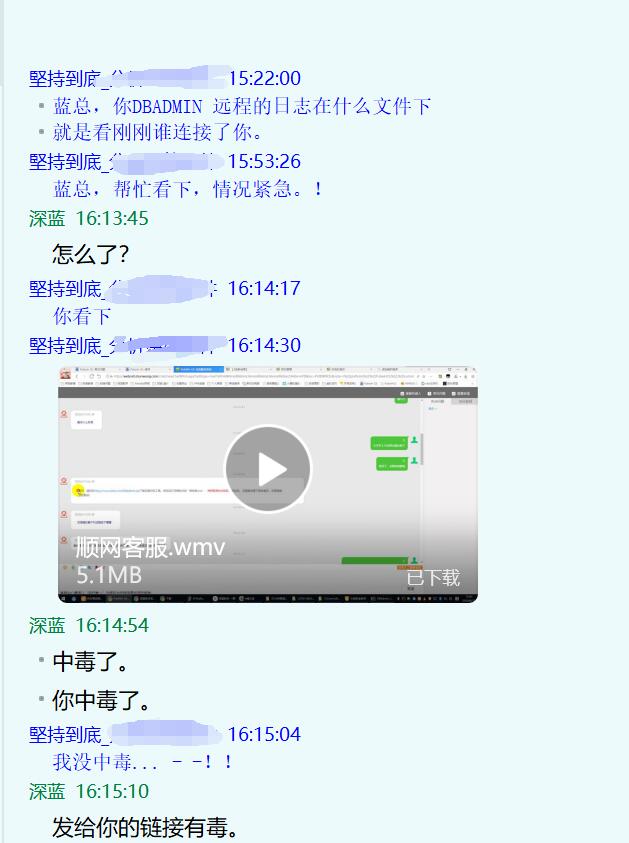

2,还好,有用户朋友 “╅堅持到底╅” 发来了完整的视频。

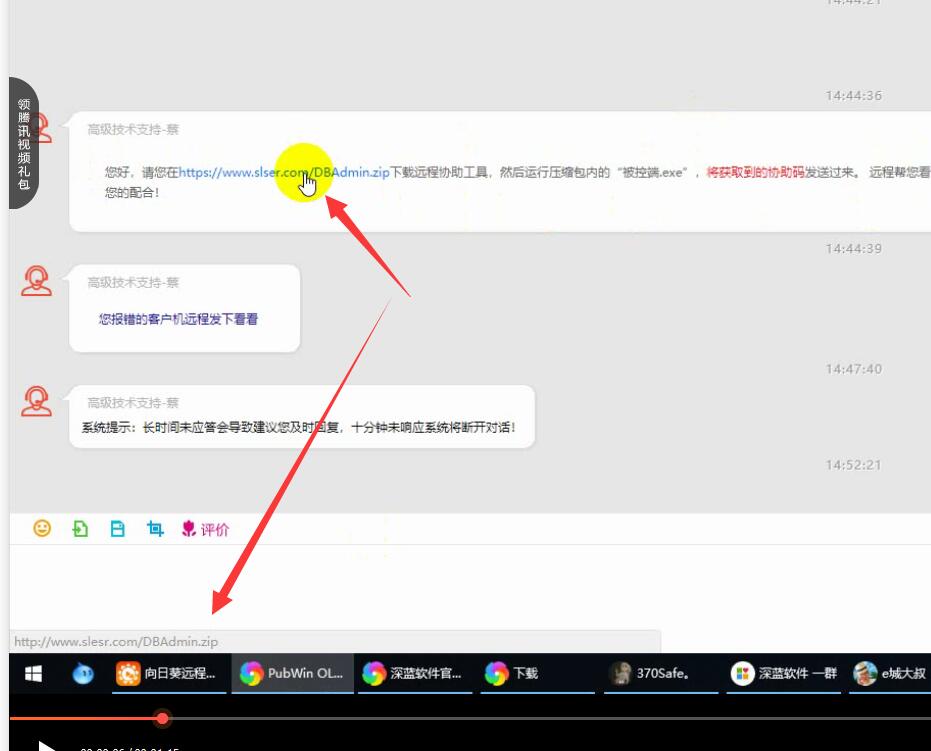

3,点开视频,一下就发现了问题所在。

我们可以看到,虽然聊天界面显示的是正确的网址,但是因为是个WEB页的聊天页面,他其实就是普通的网页,当用户把鼠标移到这个链接上时,状态栏显示了真正的病毒下载页面。也就是个病毒网站。(5月份已经分析过:https://slsup.com/post/648.html)这个在技术上实现,是非常简单的任何网页都可以这么设置,一个是显示给用户看的,一个是真正的下载地址,比如 http://cctv.com 这里显示个cctv 其实打开是163一样的。典型的挂羊头卖狗肉。

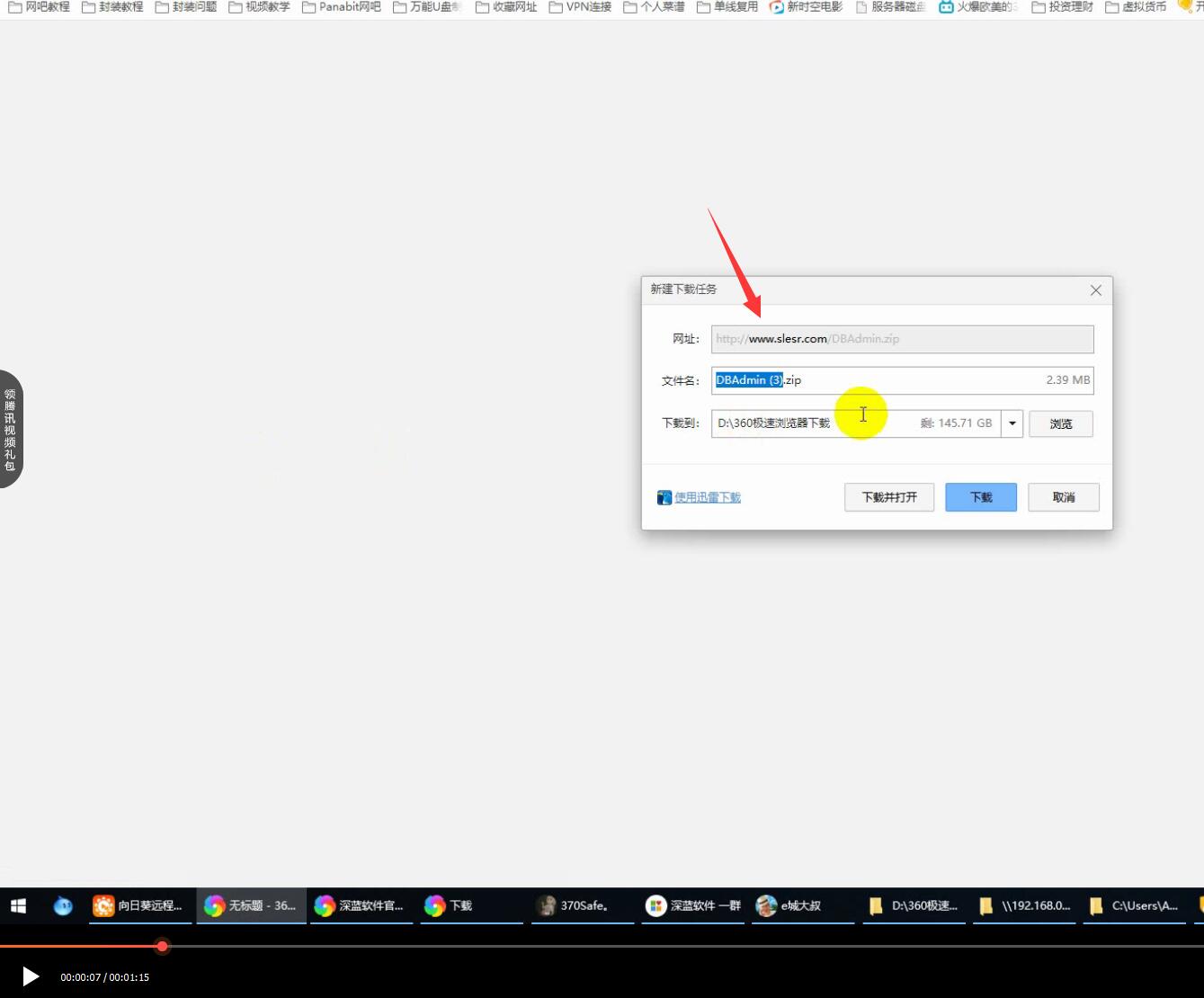

4,当用户点击下载链接后,浏览器的下载框,更明显的显示出了病毒网址。

同时群里还有别的朋友也遇到同样的问题。

6,到此算是找到了问题所在。有三种可能,A,该客服系统的问题,B 网络中间商、路由器等的劫持。C,用户自己的电脑中毒。

那这个问题,到底是客服系统的,还是用户的,我还不清楚。因为从技术上来说,都是可以实现。如果是客服系统的,就是他的网页在线客服聊天系统被人攻破,进行了关键字替换。如果是用户的,就是用户电脑中毒(中增值)了,病毒篡改了网页。

目前来说,我还是比较倾向于不是客服系统的问题,因为作为一家上市公司,毕竟家大业大,是网吧行业的领头羊,技术实力也很强大,应该能维护好自己的客服系统。

但不管如何,目前请大家下载DBadmin时认准官网 slser.com

必要时核对一下MD5,当前版本,V3.1文件指纹如下:

文件名:被控端.exe

MD5:998EC04837642E85EF527E34BC310A95

SHA1:C0D0CCB494CF64479BAC2C4AA781A192AA0D9F47

文件大小:1398272

修改时间:2020-4-24 13:33:32

路径:E:\Download\DBAdmin\被控端.exe

-----------------------------------------------

文件名:控制端.exe

MD5:673D30A8B08DF2EE1E5460D8C2D6EECF

SHA1:BD4269876915B97C985B6227EF5FEAEC36D93F30

文件大小:945664

修改时间:2020-4-24 13:33:39

路径:E:\Download\DBAdmin\控制端.exe

-----------------------------------------------

完。

我的工单留言列表与站长回复 . 共有留言: 89 条